La crittografia rientrava prepotentemente sulla scena intorno al 1974 con i primi delitti informatici. I pochi computer, circondati agli inizi da una aura di futurismo e di astrazione, avevano tenuto lontano i male-intenzionati. Il grande boom del settore, tra gli anni sessanta a settanta aveva portato un sistema in ogni azienda, in ogni istituto, in ogni organizzazione e la diffusione dei centri di calcolo cominciò ad essere una occasione per commettere reati. Le case costruttrici corsero ai ripari e lanciarono una serie di contromisure per proteggere i computers ed i loro dati. Si cominciò con il controllo degli accessi (fino allora chiunque poteva entrare in un centro di calcolo e manomettere la macchina), si spostarono i centri in zone isolate e più sicure di fronte a possibili attacchi terroristici. Tra le varie misure protettive venne ripresa a crittografia.

Il motivo di questo excursus storico è molto semplice: dimostra che questa tecnica non è affatto nuova ma semplicemente è stata ripresa e perfezionata.

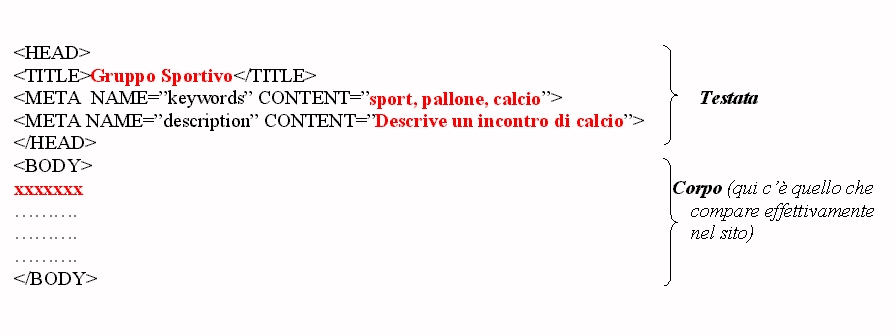

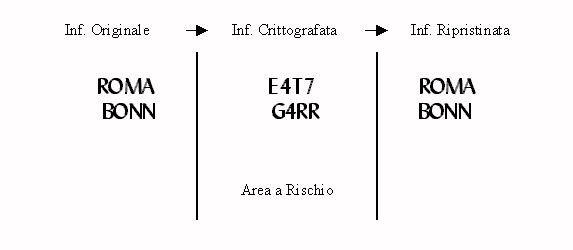

Come già succedeva nel passato, la crittazione ha una collocazione molto precisa: protegge l'informazione che passa da una zona all'altra oppure viene depositata per un lungo un periodo di tempo. Situazioni in cui non si può escludere l'acquisizione da parte di terzi. La crittazione non impedisce però l'atto doloso. Non esclude che persone non autorizzate o nemici possano trafugare l'informazione ma, preso atto di questa possibilità, ne vanifica gli effetti alla radice. Infatti si odifica l'informazione con un metodo segreto quindi, passato il pericolo, si ripristina l'informazione nella forma originaria. Ad esempio la parola ROMA viene crittata come E4T7, quindi viene riportata nella sua versione originale. Chi intercetta E4T7 possiede qualcosa di indecifrabile e quindi inutile.

Nella risposta 31 abbiamo spiegato come le informazioni digitali siano discrete e la crittazione sovverte la struttura dell'informazione digitale semplicemente mediante azioni combinatorie.

Gli algoritmi crittografici sono doppi perché uno lavora nella fase di cifratura ed il secondo nella decifratura.

L'algoritmo combinatorio di regola lavora con la chiave K, la quale determina il risultato, cioè produce una cifratura diversa a seconda del valore di K. Cambiando la chiave cambia risultato, dunque nella ricostruzione si deve usare la stessa chiave al fine di riottenere il messaggio originale.

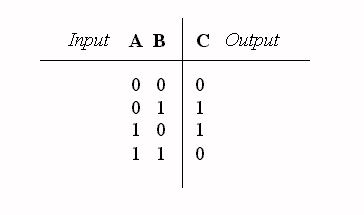

Ce ne sono tantissimi e tra i più noti c'è il DES (Data Encryption Standard), apprezzato come standard internazionale. Gli algoritmi ovviamente operano a livello binario e l'operazione piu' apprezzata per "mischiare" i bit è l'OR-esclusivo il quale segue questa tabella; da non confonderlo con l'OR usuale il quale nell'ultima riga produce 1 invece che 0.

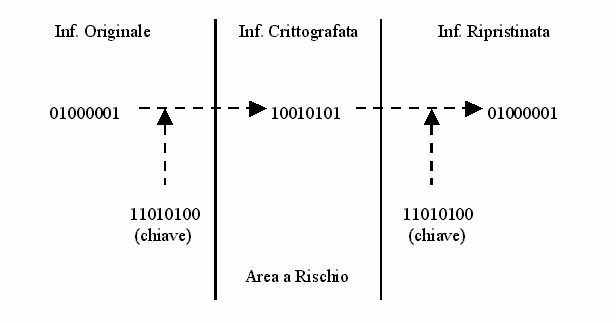

Per dare un'idea di come funziona un algoritmo crittografico supponiamo che si debba cifrare 01000001 (= lettera "i") mediande la chiave 11010100. Per semplicità decidiamo che la cifratura e la decifratura operino con l'OR-Esclusivo.

Usando la tabellina di sopra si ottiene 10010101 (= lettera "r") che è irriconoscibile. Una volta passato il pericolo viene riportato nella forma originale sempre usando la chiave 11010100.

Di regola l'algoritmo crittografico è conosciuto e l'elemento che assicura la segretezza del messaggio è la chiave K. A causa della sua importanza, viene cambiata molto spesso e di conseguenza diventa l'elemento sensibile e più delicato di tutto il sistema. Il nemico o una persona non-autorizzata cercherà di trafugare la chiave K ed il resto diventerà un gioco da ragazzi. Sono state fatte ricerche per ovviare a questo problema cruciale e dopo anni di studi si è trovato il modo di trattare la chiave apertamente senza per questo mettere a rischio la cifratura. Come possa funzionare è presto detto.

L'algoritmo utilizza per la crittazione due elementi diversi: F e V il primo è privato e fisso, il secondo pubblico. Gli utenti si scambiano V senza alcuna cautela, mentre sono ben accorti nel maneggiare F che è essenziale per interpretare il messaggio. Il termine crittazione a chiave pubblica è dunque paradossale perchè rimane comunque l'elemento segreto F in mano agli interlocutori. La denominazione è però conveniente per distinguere questa crittazione dai metodi classici che hanno come unico elemento segreto la chiave K e si chiamano crittazione a chiave segreta.

anno 2002