La sigla SOA sta per service-oriented architecture, una espressione nata negli anni 2000-2001 e pensata per affrontare i problemi di interoperabilità legate alle tecnologie di calcolo distribuito (architettura client/server) che oggi vengono abitualmente utilizzate dalle aziende e dalle istituzioni.

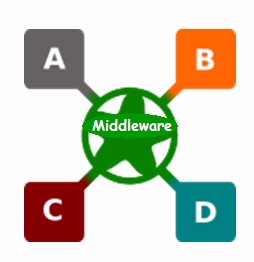

L'interazione avviene tramite un mediatore (middleware) responsabile del collegamento delle varie componenti. In sintesi la SOA è basata sui concetti di:

-

- cliente/servente (vedi Risposta 11),

-

- middleware (vedi Risposta 111),

-

- interoperabilità,

-

- standardizzazione.

3. - L'interoperabilità è la capacità di diversi sistemi ed organizzazioni a lavorare in modo congiunto (= inter-operare). Si hanno due categorie chiamate:

-

interoperabilità orizzontale che riguarda programmi di uno stesso tipo ma di produttori diversi;

-

interoperabilità verticale che riguarda programmi complementari tra loro, come può essere un programma CAD/CAM ed un programma di calcolo strutturale o energetico.

L'interoperabilità è stata pensata inizialmente solo come scambio di informazioni. Oggi ne abbiamo una concezione più complessa. Ad esempio le prefetture di due paesi europei non solo si scambiano i dati ma anche i dettagli giudiziari di un cittadino che compie un reato in modo che possa essere perseguito in uno dei due paesi senza intralci burocratici. Dunque l’interoperabilità è intesa come una collaborazione completa senza chiusure aprioristiche.

4. - L’architettura SOA dice che i sistemi che interagiscono hanno i seguenti strati (le definizioni sono autoesplicative):

1 - Sistemi operativi

2 - Componente del servizio

3 - Servizi

4 - Middleware

5 - Processi aziendali

5 - Clienti

6 - Integrazione

7 - Qualità del servizio

SOA fornisce regole per ogni strato; è orientata a prodotti open ed agli standard ‘de facto’

cioè accettati ‘nei fatti’ dagli utenti di tutto il mondo come ad esempio il Simple Object Access Protocol (SOAP)

che regola l'interoperabilità dei servizi web.

anno 2011