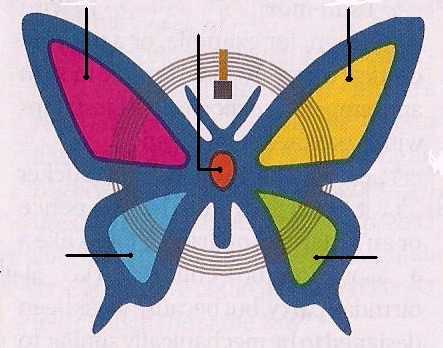

Il primo esempio illustra un circuito che rileva i raggi ultravioletti che colpiscono la pelle. Le aree colorate (indicate dai puntini neri) sono i sensori dei raggi UV.

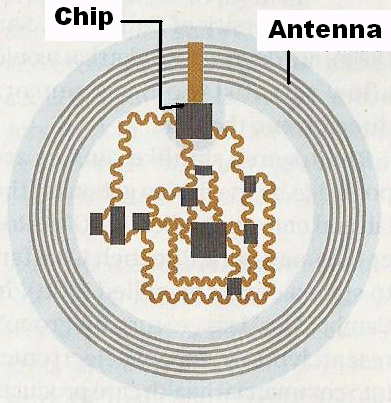

Il secondo è un sensore che rileva la pressione sanguigna mediante appositi microchip. Si noterà che ambedue gli esempi hanno lo stesso tipo di antenna mediante la quale i dati percepiti vengono trasmessi verso una apposita unità.

Le dimensioni del 'tatuaggio' sono dell'ordine dei 2-3 cm al più.

I sensori registrano i parametri vitali in modo continuativo mentre l'interessato conduce una vita normale, viaggia, si muove ecc. In questo modo si può studiare lo stato del suo organismo che è affetto da una malattia, oppure lavora sotto sforzo, è in gara ecc.

I sensori pellicolari si collegano sul piano tecnico alla internet delle cose o IOT (risposta 236) perché rilevano e trasmettono via rete lo stato di quella 'cosa' speciale che è il corpo umano. I sensori raccolgono una gran quantità di dati e quindi si collegano anche alla tecnologia big data già illustrata nella risposta 228.

anno 2015