Non è che lei fa

confusione. Piuttosto c'è da dire che gli informatici non perdono occasione

di

creare una accozzaglia di nomi e concetti ogni volta che compare una

novità. Andiamo dunque con ordine.

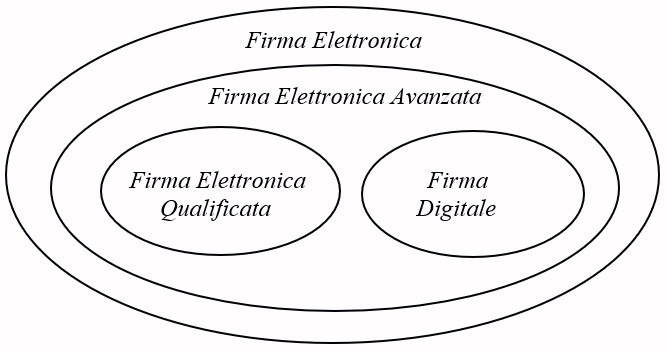

● Con

firma elettronica semplice

si intende il generico utilizzo della tecnologia (risposta 121).

Quindi non è legata ad un preciso prodotto o servizio. Il suo valore

probatorio viene valutato dal giudice caso per caso. Un tipico

esempio è un messaggio di posta

elettronica ordinaria tipo PEC.

●

Firma elettronica avanzata (FEA)

è un sistema con caratteristiche di sicurezza

addizionali rispetto alla firma elettronica semplice. Viene garantita la connessione univoca

col firmatario; questo ne conserva il controllo esclusivo e si

ha la possibilità di rilevare se i dati vengono modificati. La firma

elettronica avanzata assegna valore

legale al documento. La sua efficacia probatoria è assicurata tanto

da invertire l’onere della prova in caso di disputa. Un diffuso esempio di FEA è

costituito dalla firma

la quale viene apposta su tablet nel momento in cui si attesta il

ricevimento di una lettera raccomandata.

Tale firma viene chiamata grafometrica. ● La

firma elettronica qualificata (FEQ)

è una forma più specifica di FEA. Si basa su una procedura di

certificazione da parte di un ente fiduciario

appositamente autorizzato per lo scopo. Colui che vuole la FEQ come

primo passo si

deve rivolgere ad uno degli enti fiduciari e seguire la procedure

che gli viene indicata. L'ente rilascia il certificato che

attesta l’identità del firmatario e l'affidabilità dello

specifico sistema da lui utilizzato. Infatti la FEQ richiede anche un dispositivo

fisico sicuro per gestire la firma quale ad esempio il token o la smart card.

● L'ultima

denominazione, firma

digitale, sta ad indicare un'altra forma

di firma avanzata la quale è basata su una certificazione

e su un sistema di chiavi crittografiche correlate tra loro. Raccogliamo nel grafico le

quattro tipologie.

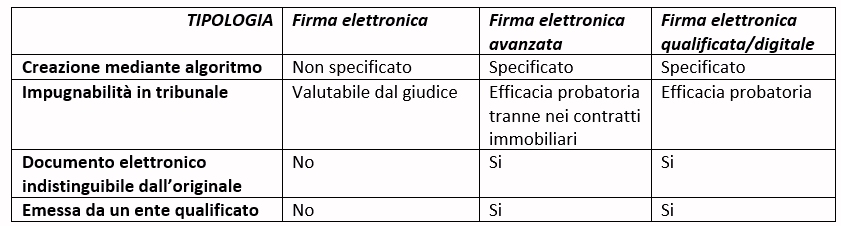

E

riassumiamo le loro proprietà.

Il quadro complessivo non è semplice visto l'intersecarsi di

problematiche tecniche, giuriche, contabili ed amminnistrative. A

complicare la situazione c'è il termine

'firma digitale' usato per l'ultima tipologia che risulta

particolarmente infelice. Ben due sono i motivi per

equivocare:

1) Il nome 'firma digitale' viene

attributio sia alla

problematica generale (come noi abbiamo fatto nella

risposta 121) sia

al quarto

tipo di firma

qui illustrato. Dunque questa soluzione avanzata si confonde

facilmente con un discorso generale.

2) Gli aggettivi 'digitale' ed 'elettronico'

sono diventati sinonimi nella lingua parlata. Per cui 'firma

elettronica' e 'firma digitale'

sono intesi come identici ed invece non lo sono affatto in questo

contesto.

Ecco un altro esempio di come l'informatica sappia diventare inutilmente più complicata di quando

sia necessario. anno 2018

La tecnica spiegata

in termini generali nella risposta 121, viene realizzata nelle

seguenti forme o tipologie: